Internet-Sicherheit

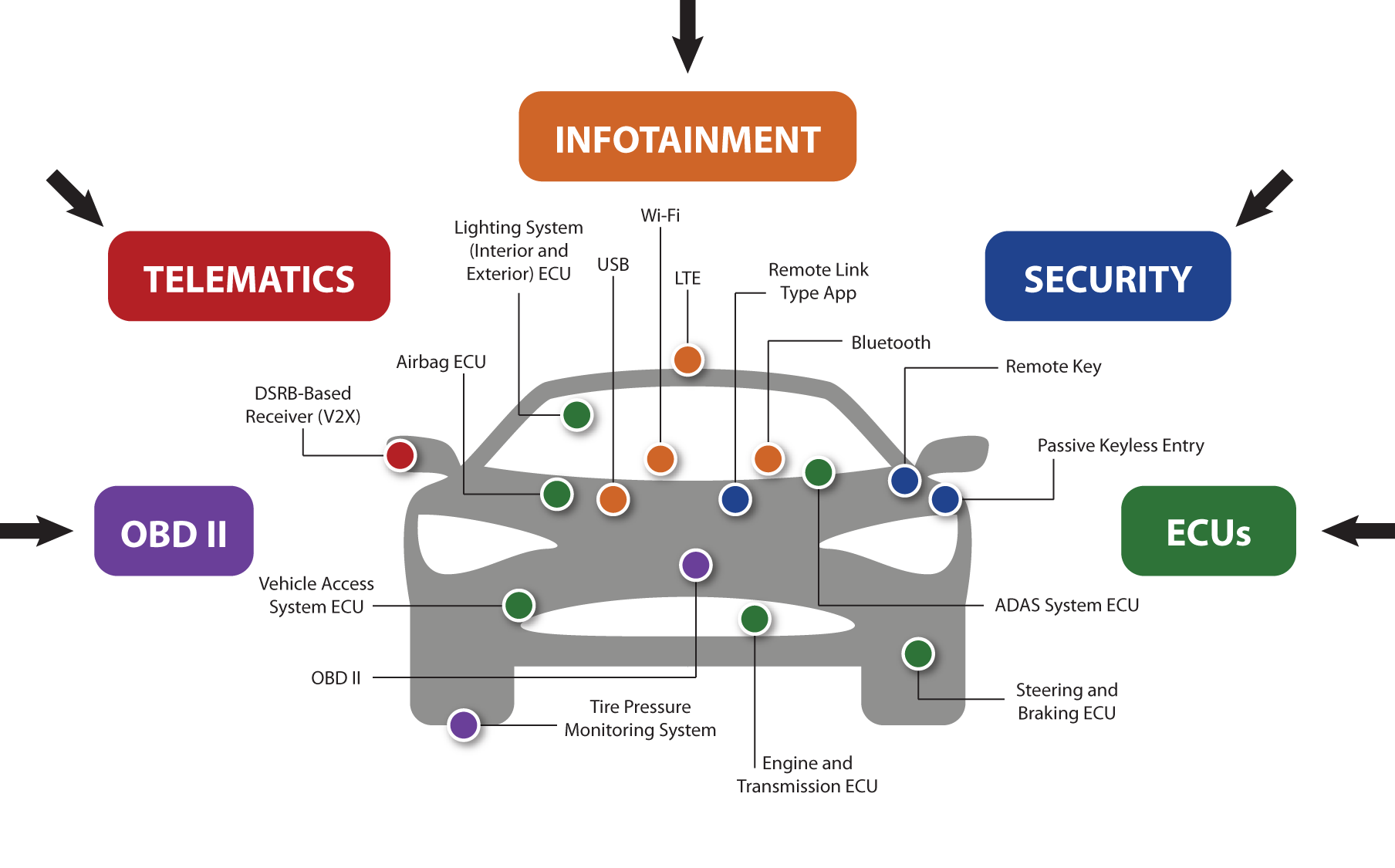

Da Automobilsysteme wie Infotainment, Telematik, Diagnose und Sicherheit an Komplexität zugenommen haben, hat die Bedrohung durch Exposition und Anfälligkeit gegenüber feindlichen externen Akteuren einen proportionalen Anstieg erfahren. Cyber-Bedrohungen beschränken sich nicht mehr nur auf Datenschutzverletzungen, Diebstahl und Korruption. Unerwünschte Eingriffe, die die elektronischen Steuereinheiten jedes Fahrzeugs bedrohen können, das mit integrierter oder Aftermarket-Konnektivität ausgestattet ist, unabhängig von Marke und Modell, haben das Potenzial für physische Folgen.

Entwickler müssen mehr tun, als nur Sicherheitslücken zu schließen; Sie müssen Schwachstellen antizipieren und Sicherheitssysteme verstärken, lange bevor sie Bedrohungen ausgesetzt sind.